El panorama digital está evolucionando a un ritmo sin precedentes y las amenazas cibernéticas acechan en cada esquina. La resiliencia de la ciberseguridad en el mundo moderno no puede ser solo un complemento, es una necesidad. Los profesionales de seguridad ofensivos, como los hackers éticos y los probadores de penetración, pueden ayudar a descubrir amenazas desconocidas de manera proactiva y abordarlas antes de que lo hagan los delincuentes.

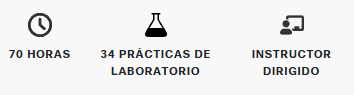

Este curso está diseñado para prepararlo con un conjunto de habilidades de Ethical Hacker y brindarle una sólida comprensión de la seguridad ofensiva. Se convertirá en experto en el arte de definir el alcance, la ejecución y la elaboración de informes sobre evaluaciones de vulnerabilidades, al tiempo que recomienda estrategias de mitigación. Siga una narrativa atractiva durante todo el curso y practique con prácticas de laboratorio inspiradas en escenarios del mundo real.

Después de completar este curso, continúe su carrera en ciberseguridad en seguridad ofensiva como hacker ético o evaluador de penetración. O utilice este curso para fortalecer sus conocimientos sobre seguridad defensiva. Al comprender la mentalidad de los actores de amenazas, podrá implementar controles de seguridad y monitorear, analizar y responder a las amenazas de seguridad actuales de manera más eficaz.

Requisitos previos:

Esto es lo que aprenderá:

Introducción al Curso

Módulo 1: Introducción a la Piratería Etica y las Pruebas de Penetración

Módulo 2: Planificación y alcance de una evaluación de prueba de penetración

Módulo 3: Recopilación de información y análisis de vulnerabilidades

Módulo 4: Ataques de ingeniería social

Módulo 5: Explotación de redes cableadas e inalámbricas

Module 6: Explotando Vulnerabilidades Basadas en Aplicaciones

Módulo 7: Seguridad en la Nube, Dispositivos Móviles e IdC

Módulo 8: Realización de técnicas posteriores a la explotación

Módulo 9: Informes y comunicación

Módulo 10: Herramientas y análisis de código

Actividad del proyecto final

Examen final del curso Pirata Etico

Insignia: